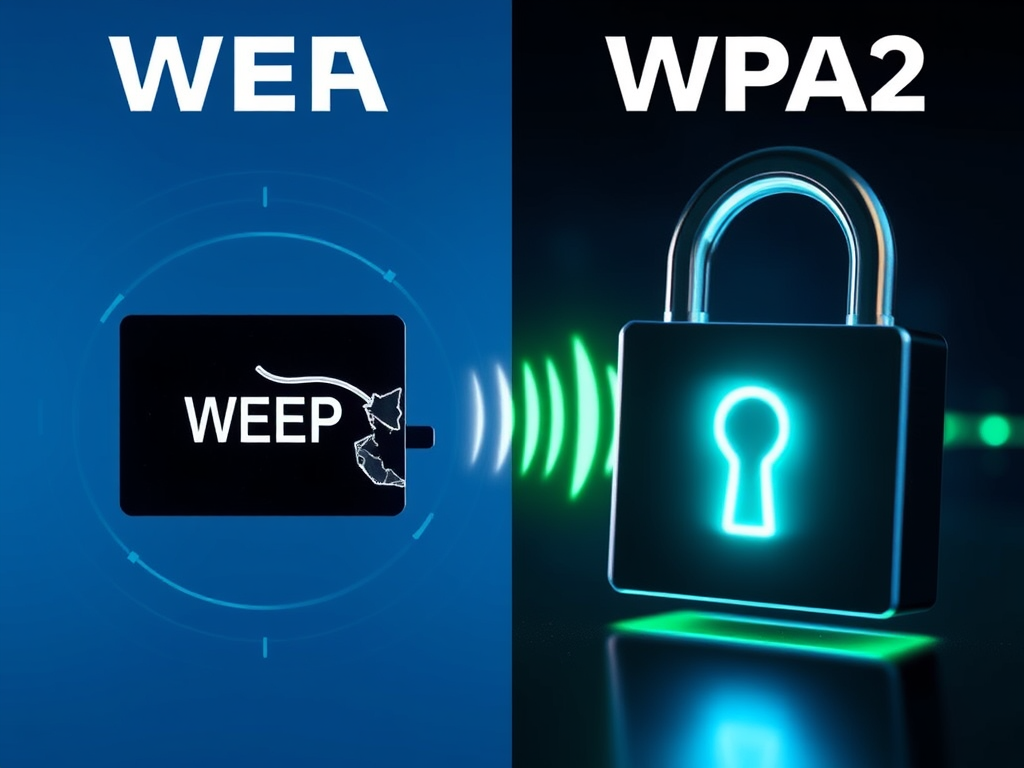

La seguridad de las redes inalámbricas ha evolucionado considerablemente desde los primeros días del Wi-Fi. En sus inicios, WEP (Wired Equivalent Privacy) se consideraba suficiente para proteger las conexiones domésticas y empresariales. Sin embargo, hoy en día sabemos que sus debilidades lo hacen obsoleto frente a estándares más actuales como WPA (Wi-Fi Protected Access) y WPA2. En este artículo, analizaremos las diferencias entre estos protocolos y veremos ejemplos reales que demuestran la vulnerabilidad de WEP frente a alternativas más seguras.

Comparación práctica: WEP frente a WPA y WPA2

La principal diferencia entre WEP y sus sucesores radica en la fortaleza del cifrado y la gestión de claves. WEP utiliza el algoritmo RC4 con claves que suelen ser estáticas, lo que facilita a los atacantes descifrar el tráfico con técnicas conocidas como key cracking. WPA introdujo TKIP (Temporal Key Integrity Protocol), que genera nuevas claves dinámicas y reduce la probabilidad de ataques exitosos. En cambio, WPA2 da un salto significativo al adoptar el cifrado AES (Advanced Encryption Standard), considerado uno de los más seguros hasta la fecha.

Desde el punto de vista técnico, WEP puede llegar a ser vulnerado en cuestión de minutos con herramientas de uso público como Aircrack-ng o Kismet. En comparación, romper una red WPA2 con una contraseña robusta requiere recursos y tiempo considerablemente mayores. Por esta razón, los expertos en ciberseguridad recomiendan evitar completamente el uso de WEP.

En estudios realizados por Wi-Fi Alliance (2020), se demostró que más del 85% de las redes que aún empleaban WEP habían sido vulneradas en pruebas controladas. Esto evidencia que su nivel de protección actual es insuficiente para entornos conectados, donde proliferan los dispositivos IoT y la información sensible viaja constantemente por redes inalámbricas.

Puntos clave:

- WEP ofrece un cifrado débil basado en RC4.

- WPA mejora con TKIP, pero WPA2 consolida la seguridad gracias a AES.

- WPA2 reduce drásticamente las posibilidades de ataques automatizados.

Casos reales que muestran la diferencia en seguridad

Un caso emblemático ocurrió en una cafetería de Seattle en 2017, donde investigadores de seguridad demostraron lo fácil que era acceder a una red protegida con WEP. Bastaron menos de cinco minutos para interceptar las comunicaciones de los clientes y capturar contraseñas de correos electrónicos. Este tipo de demostraciones educativas ha ayudado a concientizar a los dueños de pequeños negocios sobre la urgencia de actualizar sus routers.

Otro ejemplo lo encontramos en un estudio de la Universidad de Murcia (España) donde se analizó el impacto de los distintos protocolos en entornos educativos. Tras implementar WPA2-Enterprise en sustitución de redes WEP, las incidencias de intrusión se redujeron en un 90% en tan solo tres meses. Además, los estudiantes notaron mejoras en la estabilidad de la conexión y una disminución en los cortes de red.

En contextos domésticos, se ha documentado cómo los usuarios que mantienen WEP suelen ser víctimas de accesos no autorizados, especialmente en zonas urbanas. Servicios de diagnóstico como Wigle.net permiten identificar redes Wi-Fi vulnerables, mostrando que el uso de WEP aún persiste, aunque representa un riesgo innecesario.

Conclusiones de los casos:

- Los ataques contra WEP son rápidos y efectivos.

- WPA2 reduce drásticamente los puntos de acceso vulnerables.

- La migración a WPA3 (en curso) promete aún mayor seguridad.

La conclusión es clara: WEP no ofrece un nivel de seguridad comparable con WPA o WPA2. A pesar de su relevancia histórica, hoy representa una puerta abierta para ataques y accesos no autorizados. Si aún utilizas WEP, el momento de cambiar es ahora. Actualiza la configuración de tu router y adopta WPA2 o WPA3 para proteger tus datos personales, tu red doméstica y tus dispositivos conectados.

Reflexiona: ¿cuándo fue la última vez que revisaste la seguridad de tu red Wi-Fi? A veces, un simple cambio de configuración puede marcar la diferencia entre la vulnerabilidad y la protección digital.

Discover more from Archer IT Solutons

Subscribe to get the latest posts sent to your email.

No responses yet